检查网站恶意软件和病毒感染的10种最佳工具

MainWP合作伙伴与Jetpack for WordPress Security

SQL注入在Slimstat分析和付费会员专业版中发现并修复

恶意软件如何滥用.htaccess文件

影响WordPress网站的假插件波动

攻击时间表

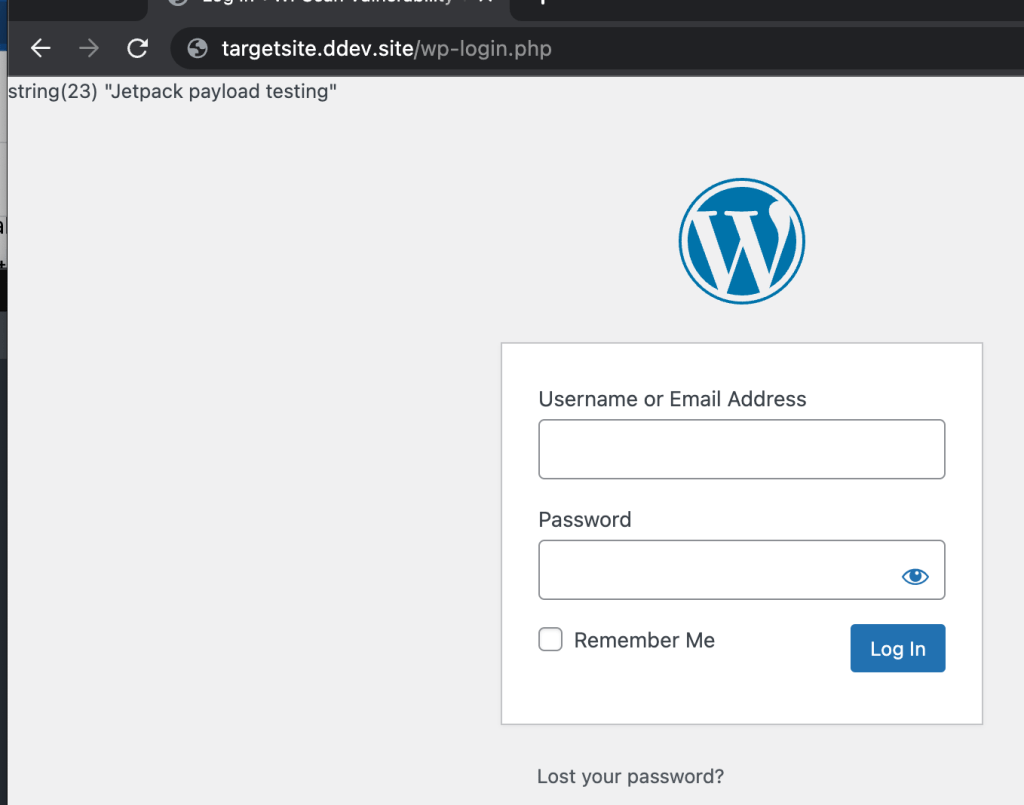

2023年1月10日17:29:49.587 UTC–核心插件上传–/wp-admin/update.php? action=上传插件 2023年1月10日17:29:52.270–/wp-content/plugins/core-stab/index.php 2023年1月11日@02:12:50.773–/wp-admin/theme-install.php? tab=上传 2023年1月11日@02:12:57.862–经典主题上传–/wp-content/themes/Classic/inc/index.php 2023年1月11日@03:37:58.870–另一个核心标签安装 2023年1月11日@04:15:06.014–安装新插件 任务控制器 ,/wp-content/plugins/task-controller/index.php 2023年1月11日08:23:26.519–WP文件管理器的安装(不确定是否由攻击者安装,但此插件通常包含大量恶意软件)

如果我的网站被感染了怎么办?

更改所有管理员用户的密码,并确保 使用多因素身份验证 。 检查所有WordPress用户,删除那些你不认识的用户(尤其是管理员用户)。 查看未使用或未知的主题和插件,删除任何不必要或未知的内容。 重新安装所有插件,因为它们可能已被破坏。 查看您的主题,查找未经您同意添加或更改的已添加或更改文件。 重新安装WordPress核心文件。

3DPrint Premium插件中发现的漏洞

在WordCamp Europe 2022大会上夺冠

在WordPress的学校管理专业插件中找到后门

UpdraftPlus 1.22.3中修复的严重漏洞