云计算环境下一种增强的轻量级物联网认证方案

摘要

1.简介

1.1. 相关工作

1.2. 贡献

2.周氏方案审查及安全性分析

2.1. 注册阶段

2.1.1. 用户注册子阶段

2.1.2. 云服务器注册子阶段

2.2. 身份验证阶段

2.3. 安全漏洞

攻击者是系统的合法成员,这意味着他/她是由 反恐精英 他/她有所有的安全参数。 攻击者可以控制公共通信信道,从而可以截获、插入、存储、删除或修改任何消息。 攻击者具有连接到公共通信信道的高计算能力。

2.3.1. 内幕攻击

2.3.2. 人在中间的攻击

2.4. 安全缺陷

2.4.1. 未能提供相互身份验证

2.4.2. 无法保护密钥

3.建议方案

3.1. 注册阶段

3.1.1. 用户注册子阶段

3.1.2. 云服务器注册

3.2. 登录阶段

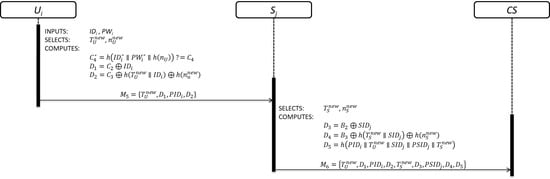

3.3. 身份验证阶段

3.3.1. 用户身份验证

3.3.2. 服务器身份验证

3.3.3. 连接尝试的证据

3.4. 关键协议阶段

3.4.1. 会话密钥创建

3.4.2. 服务器会话密钥

3.4.3. 用户会话密钥

3.5. 相互身份验证

3.6. 密码更改阶段

4.安全分析和性能评估

4.1. 非正式密码分析

4.1.1. 用户匿名

4.1.2. 离线用户身份和密码猜测攻击

4.1.3. 特权内幕攻击

4.1.4. 模拟攻击

4.1.5. 重播攻击

4.2. 会话密钥的安全性

4.2.1. Known-key安全

4.2.2. 正向安全

4.3. 对策

4.3.1. 针对恶意用户的本地保护

4.3.2. 相互身份验证

4.3.3. 连接尝试的证据

4.4. 安全性比较

4.5. 计算成本比较

T型 小时 表示哈希函数。 T型 S公司 表示使用AES算法的加密/解密操作。

4.6. 沟通-成本比较

案例1:任何身份、密码、伪身份、时间戳、随机nonce和散列输出都是128位的。 案例2:任何身份、密码、伪身份、时间戳、随机nonce和散列输出都是256位。 对称加密的块长度为128位。

5.结论

作者贡献

基金

利益冲突

工具书类

阿明·R。; 库马尔,N。; 比斯瓦斯,G.P。; 伊克巴尔,R。; Chang,V.分布式云计算环境中支持物联网的设备的轻量级身份验证协议。 未来一代。 计算。 系统。 2018 , 78 , 1005–1019. [ 谷歌学者 ] [ 交叉参考 ] 努拉,M。; Attiquezzman,M。; Gaedke,M.物联网的互操作性:分类和开放挑战。 暴徒。 Netw公司。 申请。 2018 . [ 谷歌学者 ] [ 交叉参考 ] 我·福斯特。; Zhao,Y。; Raicu,I。; Lu,S.云计算和网格计算360度比较。 2008年11月12日至16日,美国德克萨斯州奥斯汀,网格计算环境研讨会论文集。 [ 谷歌学者 ] [ 交叉参考 ] Sova,P.云计算简介。 IOSR J.计算。 工程师。 2016 , 18 , 101–103. [ 谷歌学者 ] Ferrag,文学硕士。; 洛杉矶马格拉拉斯。; Janicke,H。; 姜杰。; Shu,L.物联网认证协议:综合调查。 安全。 Commun公司。 Netw公司。 2017 . [ 谷歌学者 ] [ 交叉参考 ] El-Hajj,M。; Fadlallah,A。; 查蒙,M。; Serhrouchni,A.物联网认证方案调查。 传感器 2019 , 19 , 1141. [ 谷歌学者 ] [ 交叉参考 ] 于伟(Yu,W.)。; 梁,F。; 何,X。; Grant Hatcher,W。; 卢,C。; 林,J。; Yang,X.关于物联网边缘计算的调查。 IEEE接入 2017 , 6 , 6900–6919. [ 谷歌学者 ] [ 交叉参考 ] 弗南德斯·梅莫(Fernández Maimó),L。; 韦尔塔斯·塞尔德兰,A。; Perales Gómez,A.L。; F.J.加西亚·克莱门特。; 韦默,J。; Lee,I.集成临床环境中的智能动态勒索软件传播检测和缓解。 传感器 2019 , 19 , 1114. [ 谷歌学者 ] [ 交叉参考 ] 贝克S.B。; Xiang,W。; Atkinson,I.智能医疗的物联网:技术、挑战和机遇。 IEEE接入 2017 , 5 , 26521–26544. [ 谷歌学者 ] [ 交叉参考 ] Jang,Q。; 马,J。; 杨,C。; 马,X。; 沈杰。; Chaudhry,S.A.可穿戴健康监测系统的高效端到端认证协议。 计算。 选举人。 工程师。 2017 , 63 , 182–195. [ 谷歌学者 ] [ 交叉参考 ] Zanella,A。; 布依,N。; Castellani,A。; Vangelista,L。; Zorzi,M.智能城市物联网。 IEEE互联网事物杂志。 2014 , 1 , 22–32. [ 谷歌学者 ] [ 交叉参考 ] 佩雷拉,C。; Harold Liu,C。; 贾亚瓦德纳,S。; Chen,M.《产业市场视角下的物联网调查》。 IEEE接入 2015 , 2 , 1660–1679. [ 谷歌学者 ] [ 交叉参考 ] El-Sayed,H。; 桑卡尔,S。; 普拉萨德,M。; Puthal博士。; 古普塔,A。; 莫汉蒂,M。; Lin,C.T.Edge of things:分布式计算环境中边缘、物联网和云集成的大图。 IEEE接入 2017 , 6 , 1706–1717. [ 谷歌学者 ] [ 交叉参考 ] 姜强。; 钱,Y。; 马,J。; 马,X。; 程,Q。; Wei,F.云计算可穿戴设备的以用户为中心的三因素认证协议。 国际法学委员会。 系统。 2009 , 9 ,e3900。 [ 谷歌学者 ] [ 交叉参考 ] Madhusudhan,R。; Mittal,R.C.使用智能卡的基于动态身份的远程用户密码验证方案:综述。 J·奈特。 计算。 申请。 2012 , 35 , 1235–1248. [ 谷歌学者 ] [ 交叉参考 ] 王,D。; 他,D。; 王,P。; Chu,C.-H.分布式系统中的匿名双因素身份验证:某些目标是无法实现的。 IEEE传输。 可靠的安全。 计算。 2015 , 12 , 428–442. [ 谷歌学者 ] [ 交叉参考 ] 王,D。; Wang,P.一石二鸟:安全性超越传统界限的双因素认证。 IEEE传输。 可靠的安全。 计算。 2018 , 15 , 708–722. [ 谷歌学者 ] [ 交叉参考 ] Lamport,L.使用不安全通信进行密码验证。 Commun公司。 ACM公司 1981 , 24 , 770–772. [ 谷歌学者 ] [ 交叉参考 ] [ 绿色版本 ] Hwang,T。; 陈,Y。; Laih,C.S.无密码表的非交互式密码验证。 1990年IEEE Region 10 Conference on Computer and Communication Systems会议记录,中国香港,1990年9月24日至27日。 [ 谷歌学者 ] 林,L.C。; 黄,M.S。; Li,L.H.一种新的多服务器架构远程用户身份验证方案。 未来一代。 计算。 系统。 2003 , 19 , 13–22. [ 谷歌学者 ] [ 交叉参考 ] 李,L。; 林,L。; Hwang,M.S.一种使用神经网络的多服务器架构远程密码认证方案。 IEEE传输。 神经网络。 2001 , 12 , 1498–1504. [ 谷歌学者 ] [ 公共医学 ] Liao,Y.P。; Wang,S.S.一种用于多服务器环境的基于动态ID的安全远程用户认证方案。 计算。 站立。 接口 2009 , 31 , 24–29. [ 谷歌学者 ] [ 交叉参考 ] 湘,C。; Shih,W.K.多服务器环境下基于安全动态ID的远程用户身份验证方案的改进。 计算。 站立。 接口 2009 , 31 , 1118–1123. [ 谷歌学者 ] [ 交叉参考 ] Martínez Peláez,共和党人。; Rico Novella,F。; 萨蒂扎巴尔,C。; Pomykala,J.多服务器环境下高效安全的基于ID的动态远程用户认证方案,具有会话密钥协议。 国际期刊网。 安全。 其应用。 2010 , 2 , 106–116. [ 谷歌学者 ] [ 交叉参考 ] Kim,M。; 北帕克。; Won,D.多服务器环境下基于动态ID的会话密钥协商远程用户身份验证方案的安全改进。 在 安全、控制和系统工程的计算机应用 ; 施普林格:德国柏林/海德堡,2012年。 [ 谷歌学者 ] 李,X。; 熊,Y.P。; 马,J。; Wang,W.D.使用智能卡的多服务器体系结构的高效安全的基于动态身份的认证协议。 J·奈特。 计算。 申请。 2012 , 35 , 763–769. [ 谷歌学者 ] [ 交叉参考 ] 苏德,S.K。; Sarje,A.K。; Singh,K.一种用于多服务器体系结构的基于动态身份的安全认证协议。 J·奈特。 计算。 申请。 2011 , 34 , 609–618. [ 谷歌学者 ] [ 交叉参考 ] 薛,K。; Hong,P。; Ma,C.一种轻量级的基于动态假名身份的认证和密钥协商协议,无需多服务器架构的验证表。 J.计算。 系统。 科学。 2014 , 80 , 195–206. [ 谷歌学者 ] [ 交叉参考 ] [ 绿色版本 ] 查拉,S。; 达斯,A.K。; 戈佩,P。; 库马尔,N。; Wu,F。; Vasilakos,A.V.云辅助网络物理系统中认证密钥协议方案的设计和分析。 未来一代。 计算。 系统。 2018 . [ 谷歌学者 ] [ 交叉参考 ] 周,L。; 李,X。; Yeh,K.H。; 苏,C。; Chiu,W.云计算环境中基于物联网的轻量级认证方案。 未来一代。 计算。 系统。 2019 , 91 , 244–251. [ 谷歌学者 ] [ 交叉参考 ] 阿明·R。; Biswas,G.P.基于多网关的无线传感器网络中用于用户身份验证和密钥协商的安全轻量级方案。 特设网络。 2016 , 36 , 58–80. [ 谷歌学者 ] [ 交叉参考 ] Wu,F。; 徐,L。; 库马里,S。; 李,X。; 沈,J。; Raymond Choo,K.K。; 瓦齐德,M。; Das,A.K.物联网部署中多网关无线传感器网络的有效身份验证和密钥协商方案。 J·奈特。 计算。 申请。 2017 , 89 , 72–85. [ 谷歌学者 ] [ 交叉参考 ] Kocher,P。; 杰菲,J。; Jun,B.差分功率分析。 在 密码学进展 ; Wienner,M.,编辑。; 施普林格:德国柏林,1999年; 第388-397页。 [ 谷歌学者 ] 梅塞格尔,T.S。; Dabbish,E.A。; Sloan,R.H.在电源分析攻击威胁下检查智能卡安全。 IEEE传输。 计算。 2002 , 51 , 541–552. [ 谷歌学者 ] [ 交叉参考 ]