在为iOS 13.5.1到13.7添加了免越狱提取后,我们现在支持运行9.0到13.7的任何版本iOS的每个苹果设备,没有任何间隙或排除。首次在运行这些iOS版本的所有设备上实现了完整文件系统提取和密钥链解密。

完全支持iOS 13,无需越狱

提取iOS设备时,需要对设备进行低级访问。几年前,我们开发了一个工作流程,允许专家对设备的文件系统进行成像并解密密钥链。这一工作流程很大程度上依赖于公开的越狱。虽然从法医学角度来看,这个过程显然不合理,但它是访问设备完整内容的唯一机会,包括所有钥匙链记录、私人聊天记录和备份中未包含的应用程序数据。

我们从来没有对工作流完全满意过,所以我们开发了一种不需要越狱的访问数据的不同方法。这种一体式提取方法利用了我们自己开发的提取剂。安装后,代理会自动退出沙箱,升级权限并与计算机建立通信通道。与基于越狱的收购相比,基于代理的提取提供了许多好处,更安全、更快、更健壮。

我们一直在努力扩展代理的兼容性。从今天开始,iOS Forensic Toolkit 6.60及其后续版本的用户将能够对运行从iOS 9.0到iOS 13.7(之前支持的iOS 13.5)的所有iOS版本的苹果设备执行完整提取(文件系统和密钥链)。这涵盖了从iPhone 5s到iPhone 11 Pro Max的各种设备,前提是它们运行上述iOS版本之一。

提取文件系统并解密密钥链的步骤

要从没有越狱的iOS设备中提取文件系统并解密密钥链,请执行以下步骤。

安装iOS取证工具包6.60或更新版本在macOS上,Toolkit现在作为密码保护的DMG文件分发(在旧版本中,DMG不受密码保护,而是使用密码打包到RAR存档中)。在安装之前,不要忘记从Catalina和Big Sur上的DMG文件中清除“隔离”标志(请参阅在macOS 10.15 Catalina上安装和使用iOS Forensic Toolkit).

连接设备在通电状态下使用Lightning电缆,并在需要时建立信任关系。如果需要,您必须解锁设备并输入配对密码。

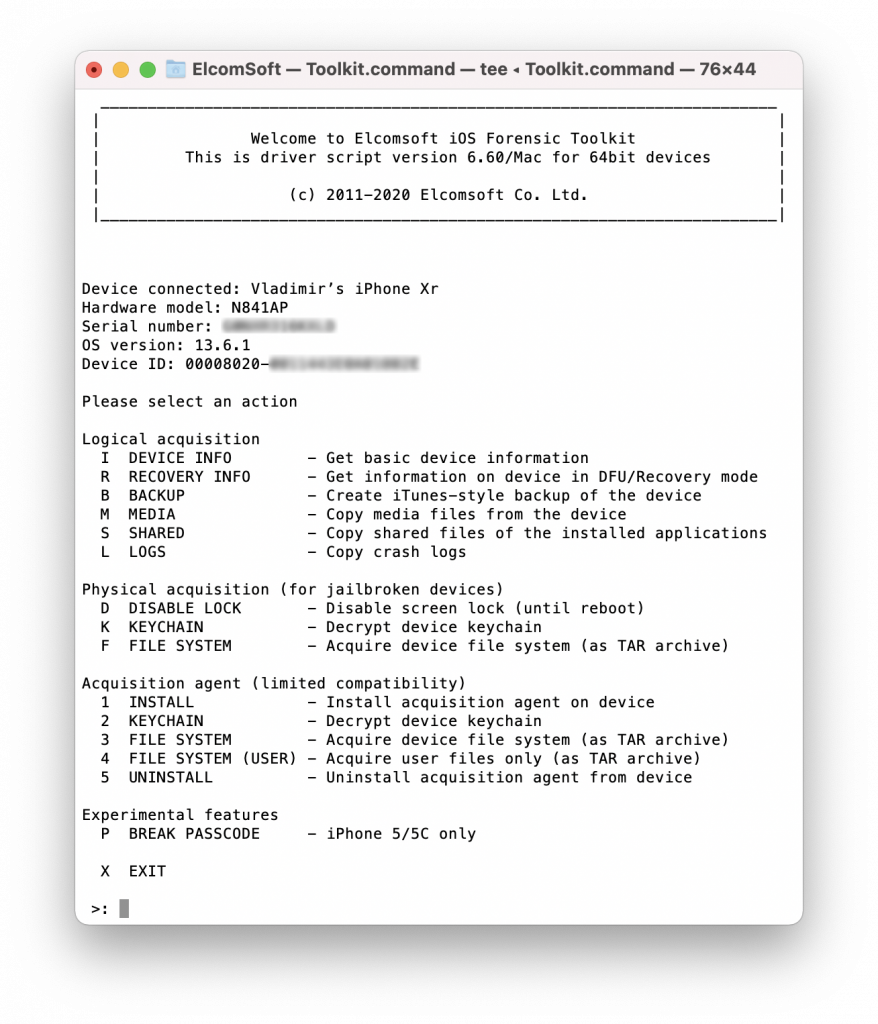

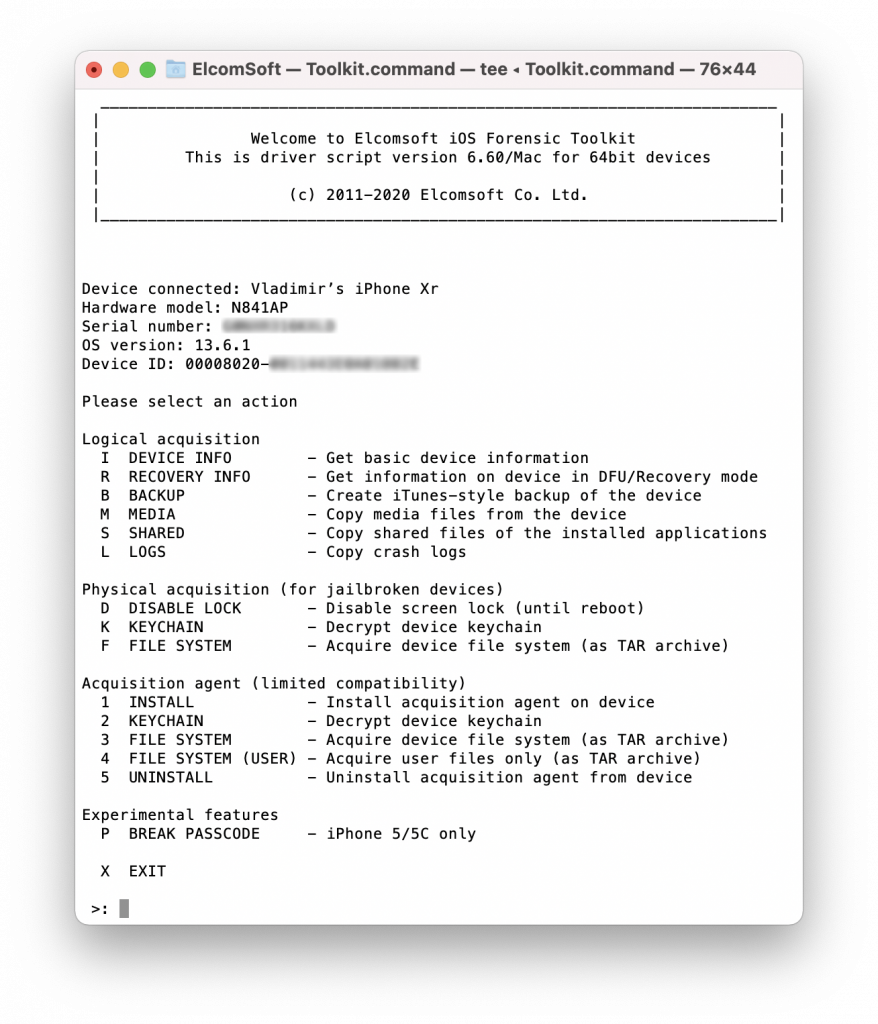

启动工具包(工具包.cmd在Windows或工具箱命令在macOS上)。在macOS上,不要直接从装载的映像运行脚本,而是先将Toolkit文件复制到本地磁盘上的文件夹(如“EIFT”)中。您需要的所有功能都分组在收购代理人。我们建议保持设备处于飞行模式.

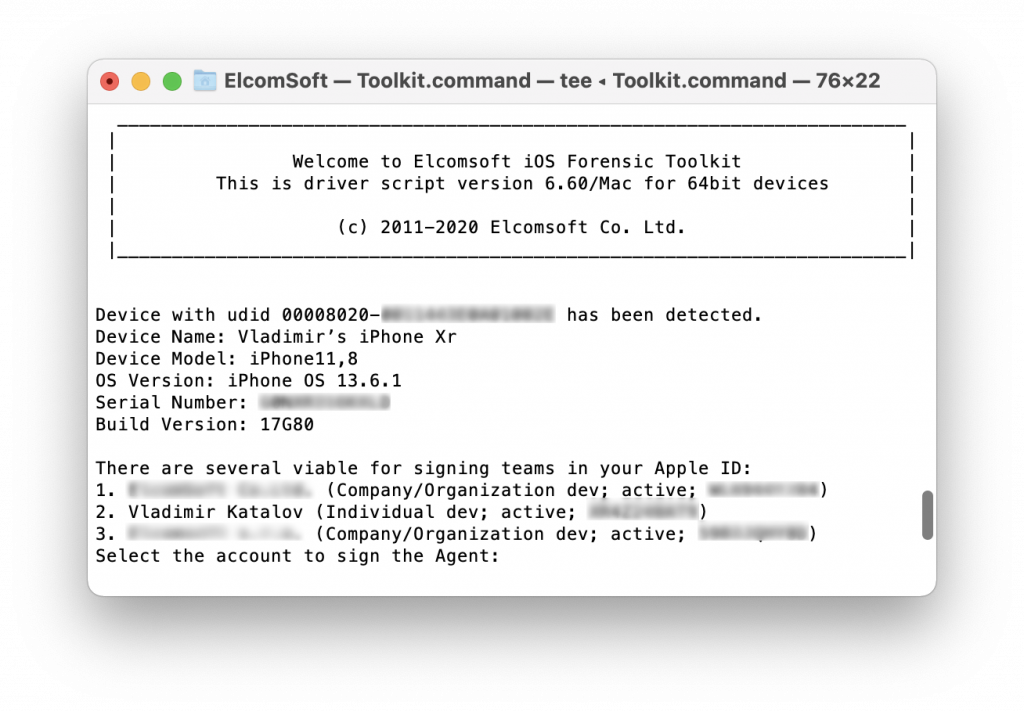

安装Agent。按[1]将代理模块侧向加载到设备。设备应解锁并配对;应暂时禁用本地防病毒软件。系统将首先提示您输入苹果ID。在Windows中,您只能使用在Apple Developer Program中注册的Apple ID;在macOS上,您可以使用任何苹果ID,包括一次性帐户。此苹果ID是不与您正在调查的设备上使用的Apple ID相关。

安装Agent。按[1]将代理模块侧向加载到设备。设备应解锁并配对;应暂时禁用本地防病毒软件。系统将首先提示您输入苹果ID。在Windows中,您只能使用在Apple Developer Program中注册的Apple ID;在macOS上,您可以使用任何苹果ID,包括一次性帐户。此苹果ID是不与您正在调查的设备上使用的Apple ID相关。

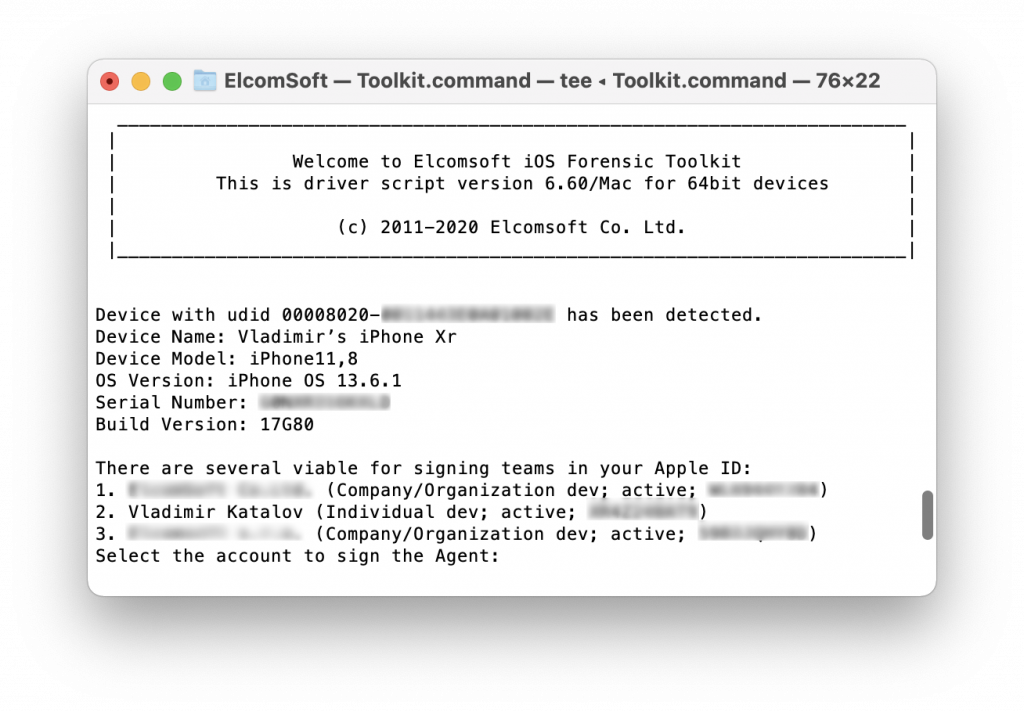

系统将提示您输入该Apple ID的密码。在Windows中,请使用在My Apple ID中预先生成的特定于应用程序的密码;在macOS中,使用常规密码,但您必须通过输入传递给受信任设备的代码来通过双因素身份验证。

如果给定帐户连接到多个开发人员程序(Windows)或至少一个(macOS),系统将提示您选择一个。

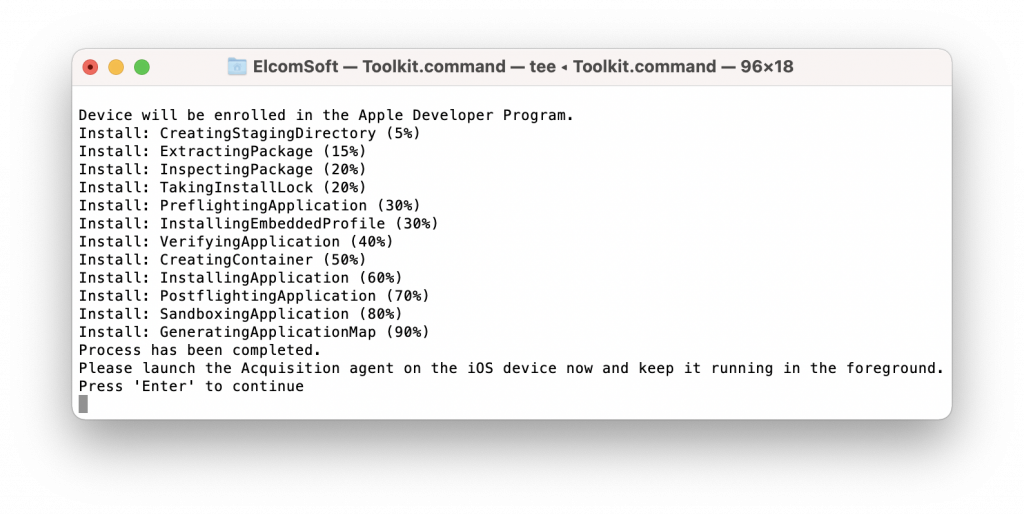

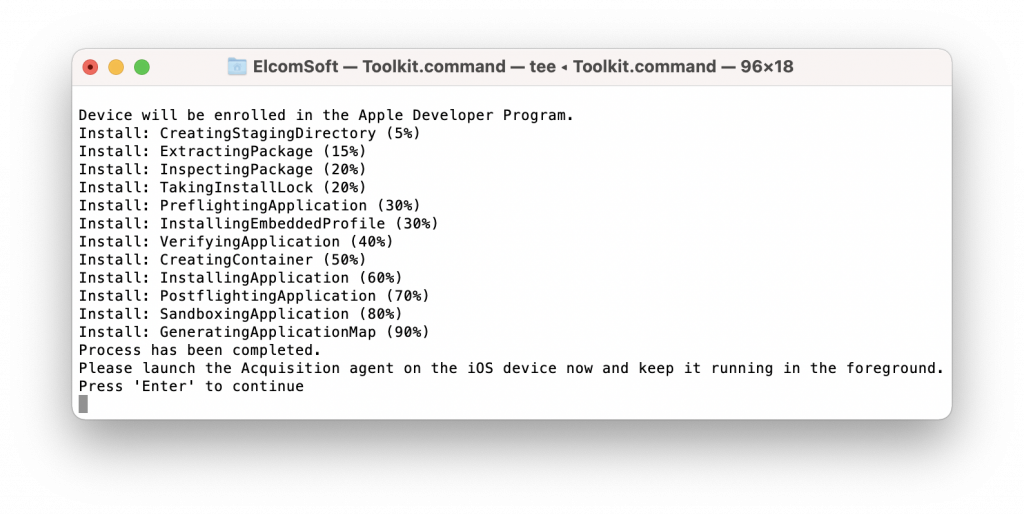

Toolkit为所连接设备的主代理模块签名,并将其旁加载到该模块:

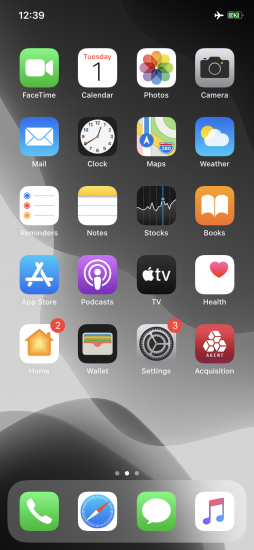

Toolkit为所连接设备的主代理模块签名,并将其旁加载到该模块: Agent图标(应用程序名称为收购)现在出现在iPhone屏幕上:

Agent图标(应用程序名称为收购)现在出现在iPhone屏幕上:

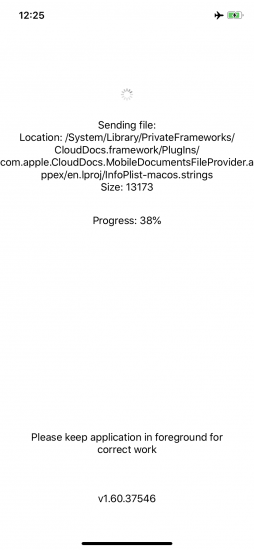

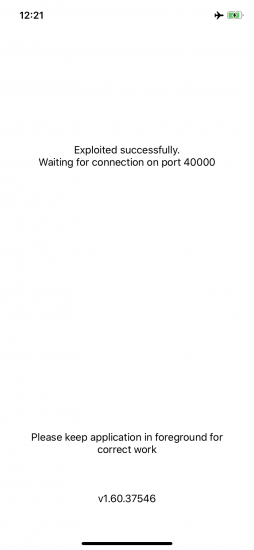

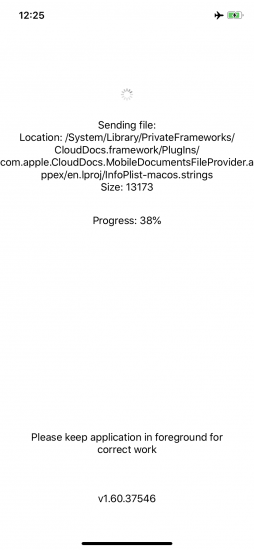

点击应用程序图标启动,并使其在前台运行。如果您使用非开发者帐户对应用程序进行签名,则需要额外的步骤:您需要批准证书;看见在没有Apple Developer帐户的情况下提取iPhone文件系统和密钥链了解更多详细信息。

现在您可以提取密钥链、捕获文件系统映像或提取用户文件。

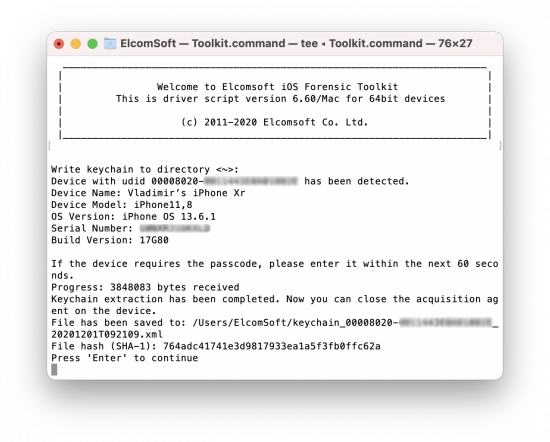

提取钥匙链。按[2]开始提取钥匙链。代理人获得根权限,这对设备和数据来说是安全的,但可能会导致设备重新启动。如果发生这种情况,请重新连接设备(可能需要再次配对),关闭Agent,再次启动,然后重试。在最坏的情况下,可能需要最多3或4次尝试才能成功利用漏洞。成功后,您应该看到已成功利用消息优先。根据设备型号和iOS版本,利用漏洞可能需要30秒。

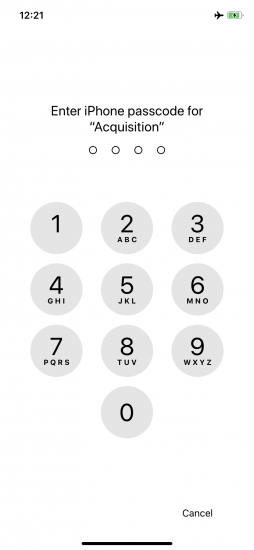

请注意,提取钥匙链需要您授予使用面部ID或触摸ID的权限,然后使用生物特征或输入设备密码(请注意收购应用程序名称);这对于Agent应用程序的正确操作是必需的,以便获得完整的密钥链内容,包括具有最高保护级别的记录:

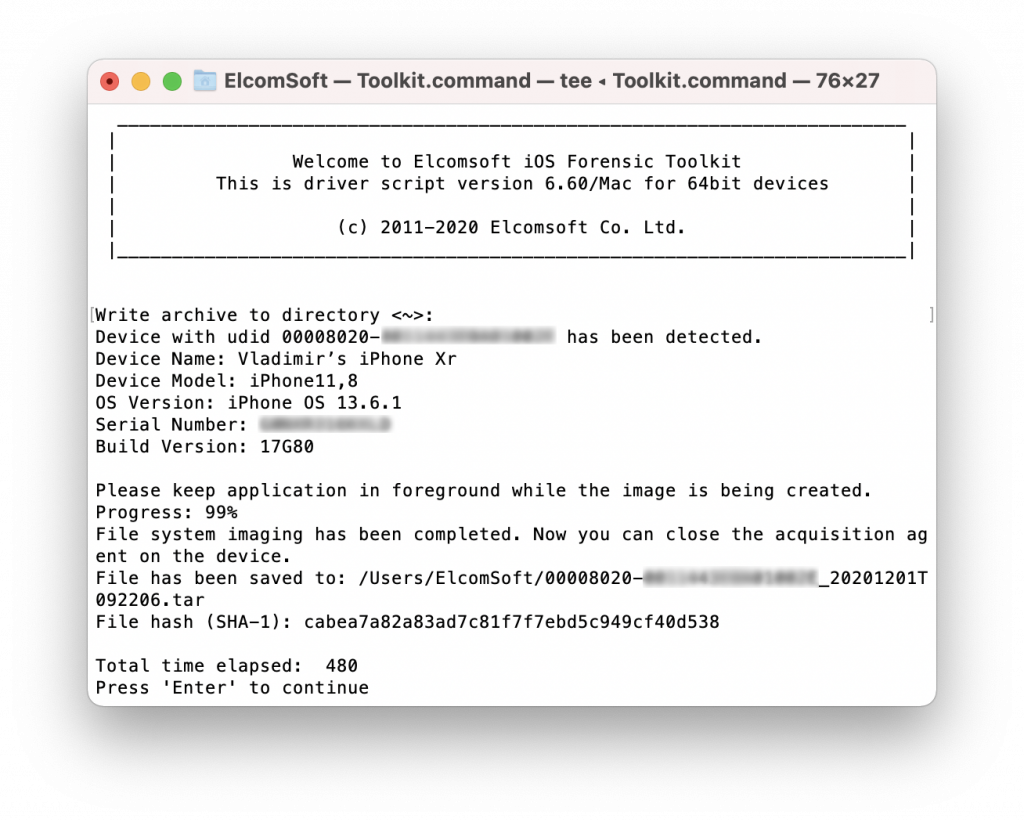

解压缩文件系统。按[3]提取完整的文件系统映像,或按[4]保存用户的文件(不包括系统分区):

解压缩文件系统。按[3]提取完整的文件系统映像,或按[4]保存用户的文件(不包括系统分区):

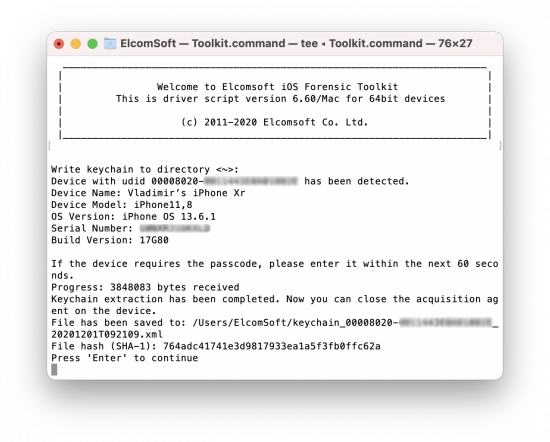

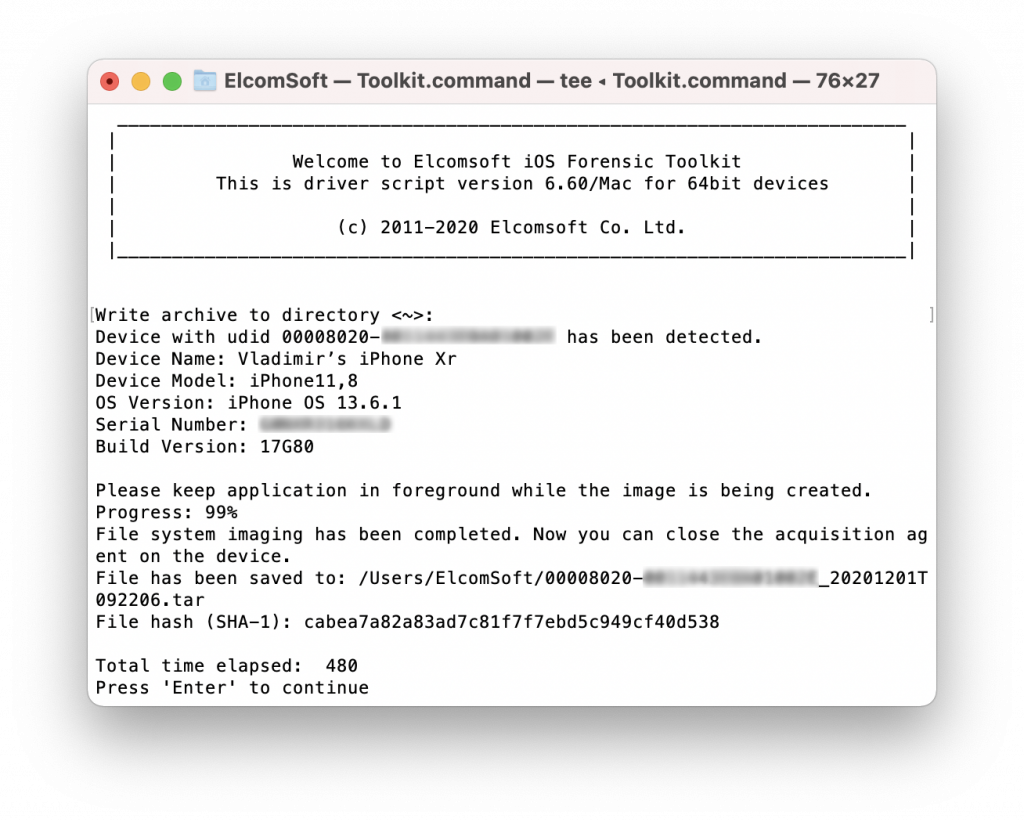

成像完成后(速度通常为30到35 MB/s),Toolkit输出提取图像/存档的散列和(SHA-1)。请注意,Agent和Toolkit用户界面中的进度报告可能不同。

成像完成后(速度通常为30到35 MB/s),Toolkit输出提取图像/存档的散列和(SHA-1)。请注意,Agent和Toolkit用户界面中的进度报告可能不同。

对于测试设备,我们使用了运行iOS 13.6.1的iPhone Xr。文件系统映像为15.6 GB,在8分钟内复制完毕。用户分区仅为7.4 GB,复制时间为3.5分钟。对一个512 GB的充满数据的模型进行成像可能需要大约4个小时。

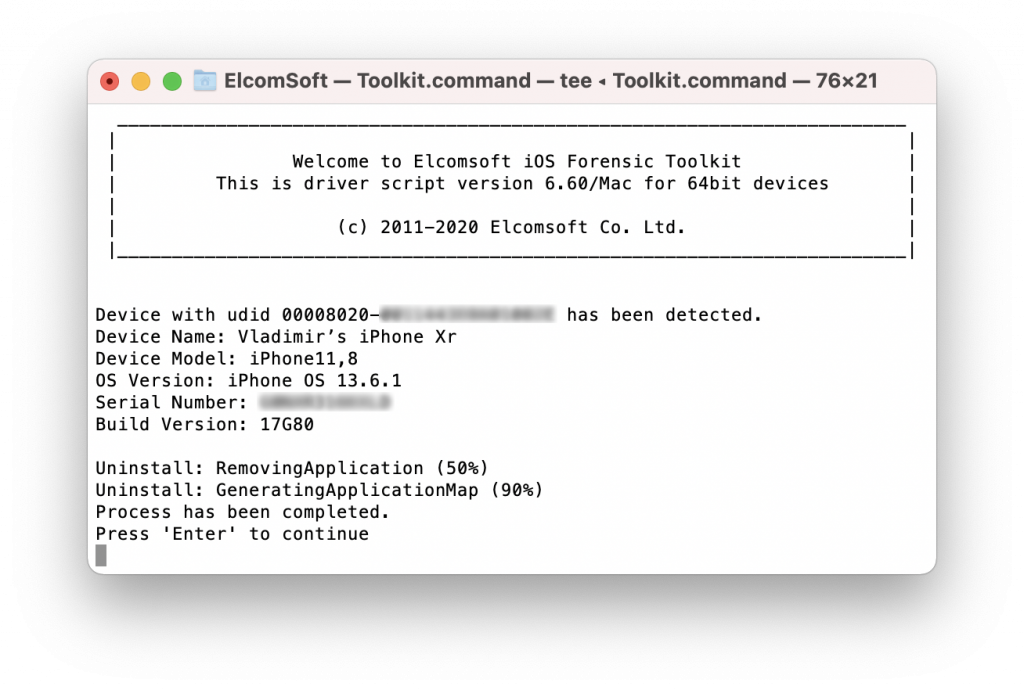

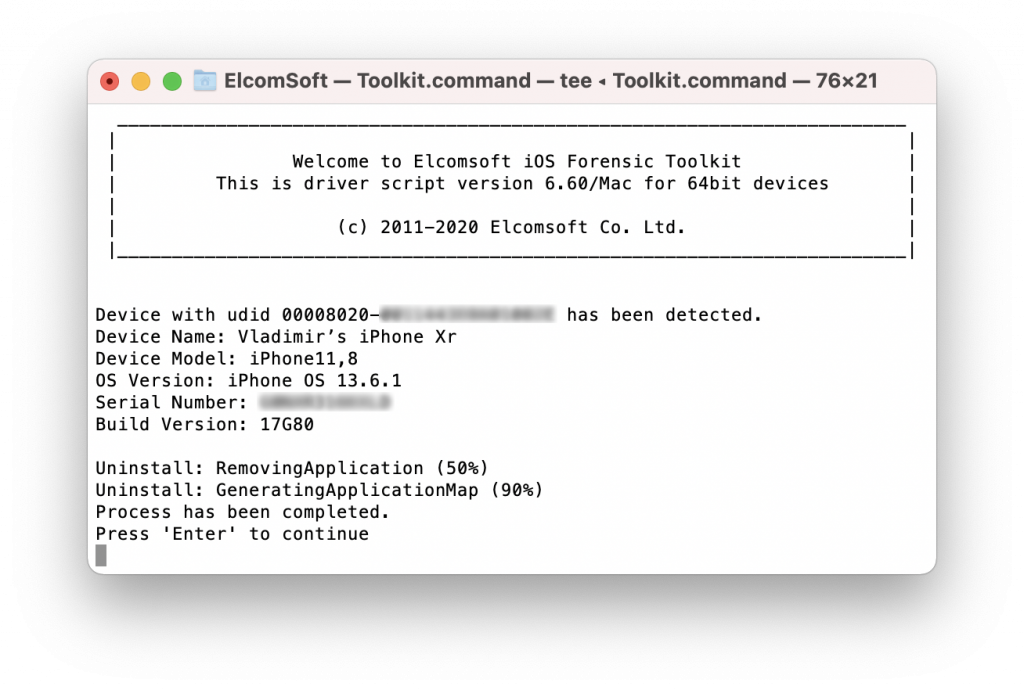

删除代理。按[5]从设备中卸载代理。请注意,设备上留下了使用Agent的一些痕迹(例如,在日志文件中)。

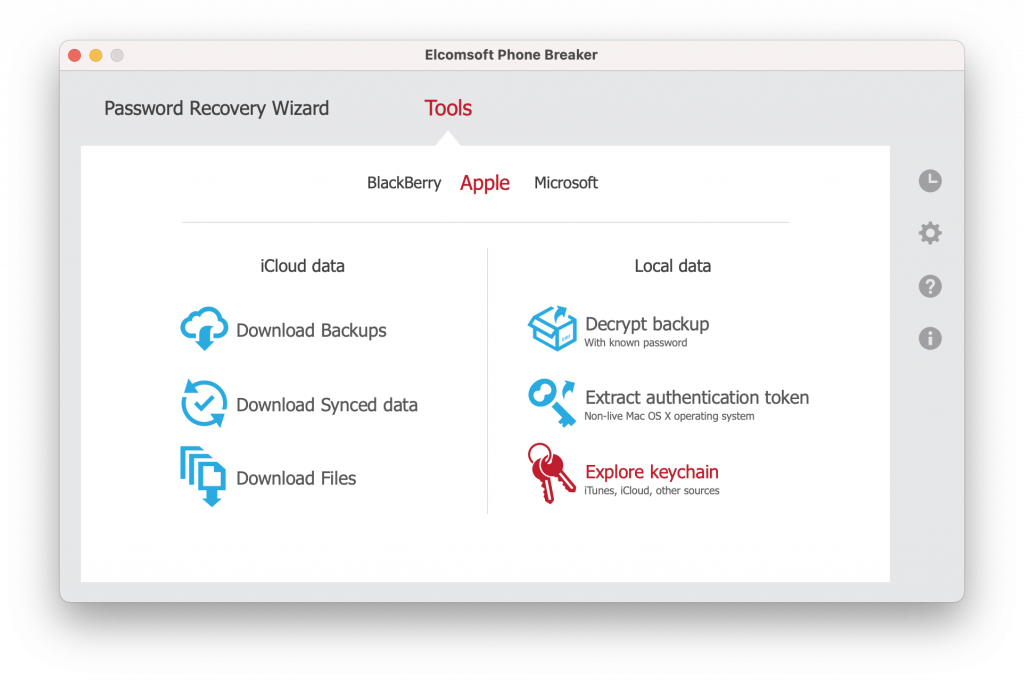

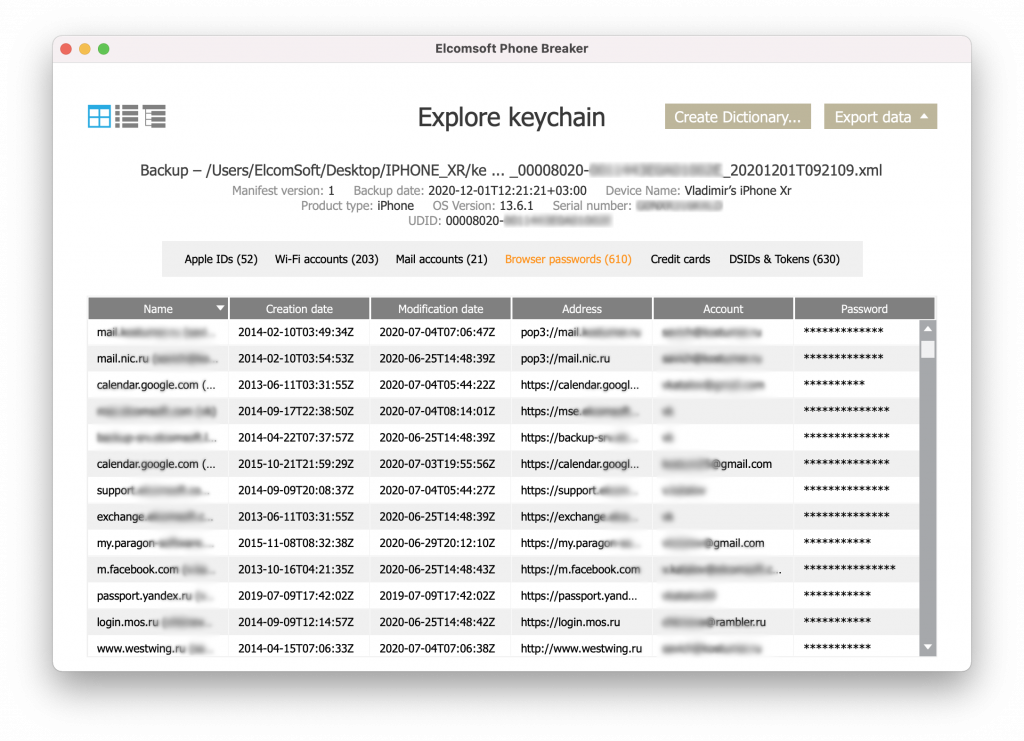

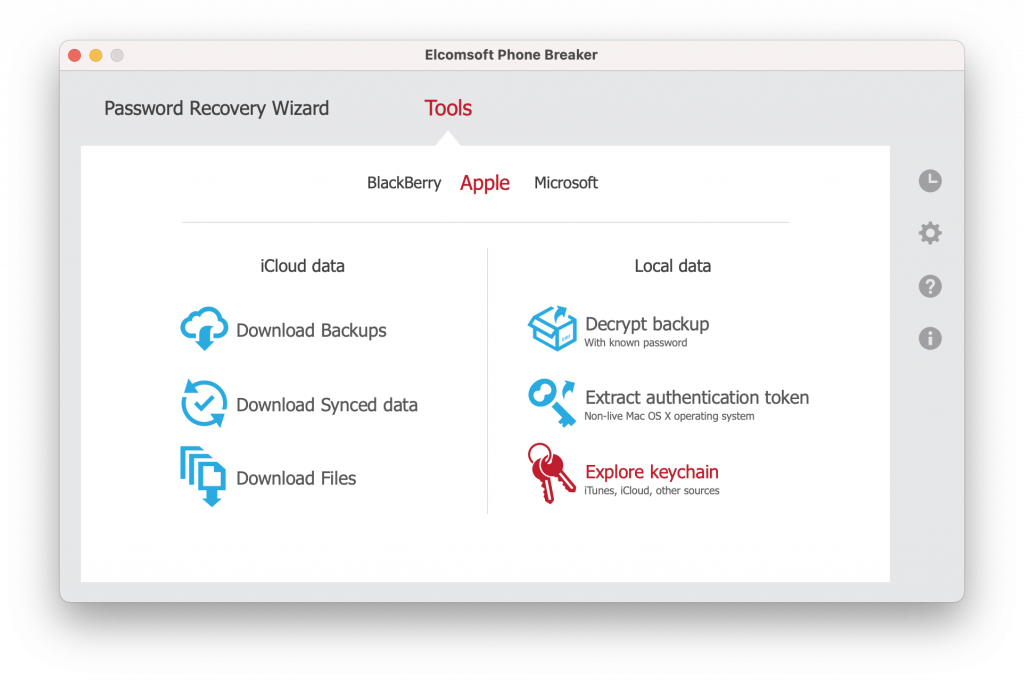

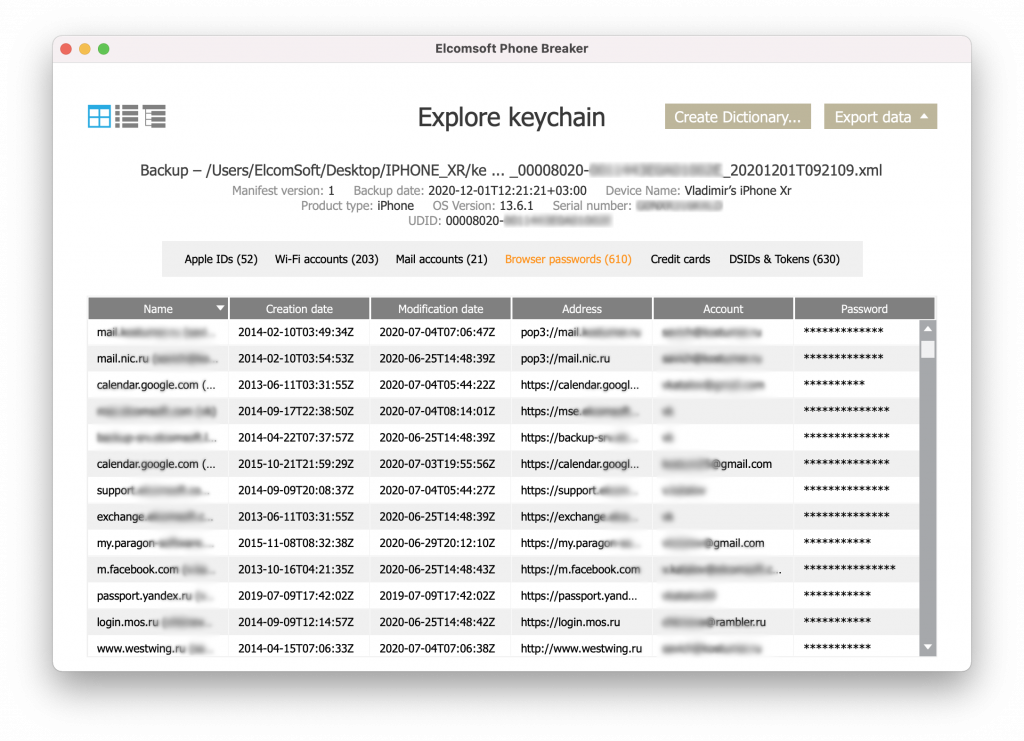

进一步分析。可以使用分析钥匙链Elcomsoft电话断路器:

进一步分析。可以使用分析钥匙链Elcomsoft电话断路器:

要浏览和分析提取的文件系统映像的内容,请使用快速且轻量级的Elcomsoft手机查看器或者一个功能齐全的法医包,比如氧气法医侦探.

要浏览和分析提取的文件系统映像的内容,请使用快速且轻量级的Elcomsoft手机查看器或者一个功能齐全的法医包,比如氧气法医侦探.